El crecimiento de las ciberamenazas ha hecho que más compañías estén dispuestas a invertir para mejorar la seguridad de sus redes y para evitar filtraciones de datos delicados.

Con el rápido avance de las tecnologías de la información y la comunicación, también se han desarrollado a gran velocidad las ciberamenazas mundiales, por lo que el número de filtraciones de datos aumenta cada año. Esto significa que la seguridad de redes se ha vuelto fundamental para salvaguardar la información de todo tipo de organizaciones.

Ningún cliente confiará sus datos confidenciales a una empresa con problemas de seguridad. En última instancia, al instalar barreras de protección se salvaguarda la propia reputación. Esto significa que las entidades mexicanas y de todo el mundo deben contar con especialistas que puedan prevenir cualquier evento negativo en materia de seguridad e invertir en la protección de sus redes. Esto incluye todas las políticas y prácticas que se requieren adoptar para prevenir el acceso no autorizado, el uso indebido o la modificación de una red informática, así como la descarga sin permiso de los datos corporativos.

En términos generales, la tecnología de protección está integrada por varias capas de defensa en el perímetro y la propia red. En cada estrato se implementan políticas y controles para evitar el paso de los usuarios maliciosos que puedan atacar vulnerabilidades del sistema, mientras que se permite el acceso a ciertas personas autorizadas.

Claves de la seguridad de redes

No hay ninguna empresa cuya red sea completa y absolutamente segura. Sin embargo, se pueden aplicar medidas para minimizar el impacto de un posible ciberataque y diferentes estrategias de mitigación que reduzcan considerablemente los riesgos.

En materia de seguridad de redes, ante una amenaza, las estrategias claves son:

- Anticipación y prevención. Es necesario estar preparado por adelantado con un plan sólido de respuesta que ayude a evitar las brechas. Se requieren prevenir y detectar las amenazas avanzadas, malware zero, ransomware, phishing, exploits en memoria y otros ataques tanto dentro como fuera de la red corporativa.

- Detección y análisis con una seguridad inteligente. Una vez detectada la amenaza, lo primero es determinar la causa del incidente para intentar contenerlo. Es esencial que se haga una monitorización de la trayectoria de ataque, se documente la incidencia, se clasifique y se priorice la respuesta en función de su gravedad.

- Triaje y análisis. Fundamental evaluar todos los esfuerzos de protección implementados para dar la mejor respuesta. Esta valoración incluirá: análisis binario y del endpoint.

- Contención, erradicación y recuperación. Una vez se materializa un daño, hay que contenerlo. Además, es importante crear una copia de seguridad de todos los dispositivos, sistemas o redes comprometidas, por si fuera de utilidad para futuras inspecciones forenses.

- Aplicación de cambios. Una vez concluido el ataque es necesario aplicar las modificaciones necesarias en la ciberseguridad para evitar que se repita. Esto significa que se requiere actualizar el plan de respuesta a incidentes, reflejando los nuevos procedimientos.

La creciente relevancia de la seguridad en las redes

Actualmente, las ciberamenazas van claramente en aumento. Un informe de RiskBased Security reveló que a nivel mundial unos 7 mil 900 millones de registros fueron expuestos por filtraciones de datos solo en los primeros nueve meses del 2019. Esta cifra representa un incremento del 112 %, comparada con el mismo período del 2018.

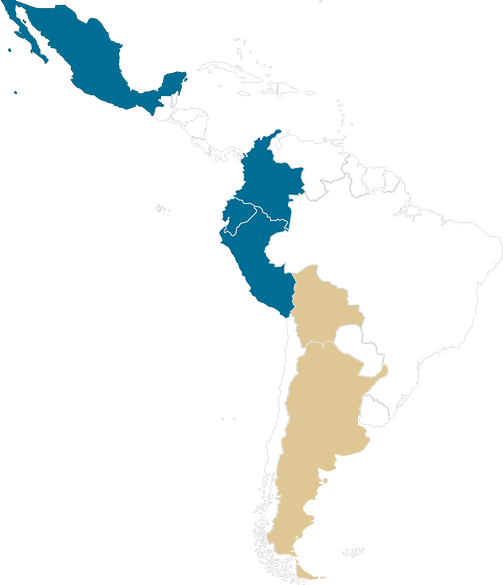

En México, el 2021 ha sido el año más peligroso en cuanto a ciberataques en hogares y en empresas, debido, en gran parte, a la implementación de nuevas modalidades de trabajo, comunicación y convivencia derivadas de la pandemia. El Panorama de Amenazas en América Latina 2021, elaborado por Kaspersky, muestra que el país ocupa el segundo lugar en la región en ataques de malware, con más de 299 intentos de infección por minuto.

Con estas amenazas en constante crecimiento, la Corporación Internacional de Datos predice que el gasto mundial en soluciones de ciberseguridad alcanzará los 133 mil 700 millones de dólares para el año 2022. Esto muestra la trascendencia que ha adquirido la seguridad de redes en los últimos años y el papel esencial que juegan los expertos en la materia.

Puntos a considerar para una estrategia de seguridad informática

A la hora de seleccionar una buena estrategia de seguridad informática para una corporación hay que tener en cuenta que esta debe incluir:

Gestión de activos

Implica el diseño, establecimiento e implementación de un procedimiento que permita la identificación, valoración, clasificación y tratamiento de la información más importante. Es necesario:

- Realizar un inventario detallado de las computadoras, celulares corporativos, tabletas, servidores, software, monitores, proyectores y el material informático en general.

- Clasificar la información considerando las tres propiedades de la seguridad informática: confidencialidad, integridad y disponibilidad.

- Aplicar las medidas requeridas para la protección de los datos.

- Custodiar los soportes para evitar que se revele, modifique o elimine sin autorización la información almacenada.

Seguridad de las operaciones

Incluye todas las tareas encaminadas a asegurar el correcto funcionamiento de los equipos donde se procesan los datos. Entre ellas:

- Establecer y documentar los procedimientos y responsabilidades que se realizan.

- Garantizar la instalación de los sistemas y aplicaciones conforme a los requisitos de seguridad establecidos.

- Monitorear la capacidad de los servidores y dispositivos.

- Controlar los sistemas de antivirus de la empresa.

- Hacer copias de seguridad de manera periódica.

Gestión de los incidentes y recuperación ante desastres

Es importante establecer un plan para enfrentar cualquier eventualidad, definiendo responsabilidades y procedimientos.

Control de acceso a sistemas y aplicaciones

Se deben instituir políticas físicas y lógicas para:

- Vetar el acceso a aplicaciones críticas y zonas restringidas.

- Administrar las entradas y tramitar credenciales, permisos, atributos y medidas de autenticación.

- Gestionar usuarios y dividir funciones.

- Aplicar contraseñas seguras.

Security Awareness

Incluye la capacitación de los usuarios en políticas de seguridad, el uso de sus sistemas de modo seguro y prácticas que incluyan mantener conciencia de los riesgos cibernéticos.

La importancia de contar con un experto en ciberseguridad

Para garantizar realmente que una compañía está a salvo de posibles ataques tiene que contar con el apoyo de expertos en ciberseguridad, quienes se encargan de la privacidad y protección de datos de las organizaciones. Su principal labor es detectar fallas y habilitar mecanismos para evitar posibles embates a puntos vulnerables.

Estos especialistas diseñan y desarrollan proyectos, planes, programas y herramientas que dan soporte o automatizan algunas tareas de defensa de las redes; se encargan de la resolución de incidencias y controlan las infraestructuras de protección. Por ello es fundamental que cuenten con una Maestría en Seguridad Informática como la que ofrece UNIR México.

La protección de la información de una empresa es esencial. El gasto en seguridad de redes debe de considerarse una inversión para la organización y un activo a promover entre la clientela.